Une solution de gestion de logs permet de collecter, stocker, analyser les données issues des logs pour ainsi diagnostiquer les intrusions ou tentatives d’intrusion. Il s’agit d’une démarche nécessaire afin de connaître l’état de santé du système d’information ainsi que les signaux qui pourraient présager d’une éventuelle intrusion. Nous vous proposons dans cet article d’introduire la démarche de log-management.

Qu’est-ce qu’un log ?

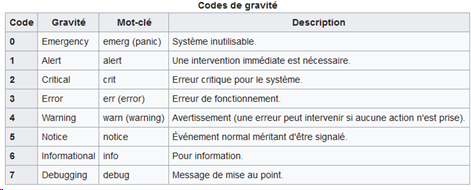

Un journal des évènements (ou log) est un fichier qui retrace les évènements associés à un composant (contenant a minima la date et l’heure de l’évènement, sa criticité et un message descriptif). Plusieurs codes de gravité sont associés au fichier afin d’être en capacité à prioriser les évènements.

Exemple de log : Sep 14 14:09:09 machine_de_test dhcp service[warning] 110 corps du message

Les logs concernent potentiellement tous les composants associés au système d’information dont notamment :

- Serveur,

- Système d’exploitation,

- Conteneurs / machines virtuelles,

- Applications,

- Bus applicatif,

- Appareils de sécurité (firewall, routeur, …),

- Infrastructures externalisées / services externalisés.

Par ailleurs, les systèmes d’information deviennent de plus en plus complexes. Ces fichiers de log sont donc générés à plusieurs endroits dans ce système, rendant difficile la collecte et l’exploitation manuelle au regard du volume des fichiers à considérer et du morcellement du stockage de ces fichiers en cas d’absence d’une démarche de log-management.

Les signaux évidents d’intrusion sont situés généralement dans les fichiers de logs (exemples : Login failed, buffer-overflow, …). Même si les exploits (c’est-à-dire l’exploitation d’une faille de sécurité) de l’assaillant ont réussi, le fichier de log conserve l’enregistrement manifeste d’un évènement ou tout du moins des traces qui corrélées entre elles, permettent de reconstruire l’enchaînement des actions effectuées par l’attaquant. Dans un environnement non sécurisé, il faut garder en tête que l’assaillant peut modifier ce fichier de journalisation (autre terme pour parler d’un fichier de log) puisqu’il se trouve sur le même système que celui qu’il a pu pénétrer. En effet, en fin d’attaque, une des principales actions du pirate est le nettoyage des traces présentes dans les fichiers de logs. En revanche, dans un environnement sécurisé, ces fichiers sont recopiés sur un autre serveur et a priori, l’attaquant ne peut pas y accéder donc les traces restent visibles a posteriori par les acteurs de l’organisation.

Deux freins sont à considérer dans le cas d’une gestion manuelle des logs :

- Le volume : Le nombre et le volume de logs explosent de manière exponentielle rendant complexe la consolidation des informations,

- Vue d’ensemble / corrélation : La consultation d’un seul log ou de quelques logs ne suffit plus à disposer d’une vue d’ensemble de l’état du système d’information ni des évènements associés. Les fonctionnalités proposées par les outils et également le Machine Learning apporte une valeur ajoutée non négligeable dans le processus de compréhension de l’exploit.

Qu’est-ce qu’une démarche de log-management ?

Une démarche de log-management vise à collecter, traiter et analyser les différents logs générés dans le système d’information en interne ou en externe et de manière automatique.

Selon la Norme ISO 27002,

Les objectifs du log-management à considérer sont notamment :

- Faciliter la détection des logiciels malveillants et menaces de sécurité

- Anticiper et mettre en place les mesures de gestion d’incident. En effet, plus l’incident est repéré tôt plus il sera aisé de mettre en œuvre des mesures curatives en retraçant le déroulement des actions menées par l’attaquant,

- Assurer la visibilité des structures d’événements,

- Collecter et archiver les données des journaux destinées au reporting,

- Collecter et archiver les données des journaux destinées à la mise en conformité avec le cadre normatif et réglementaire présent dans certains domaines (Exemples : PCI-DSS (Payment Card Industry Data Security Standard), OIV (Opérateur d’importance vitale), LPM (Loi de Programmation Militaire)).

La démarche de log-management repose en effet sur différents outils mais également sur des processus qui sont à définir. Un important chantier organisationnel (stratégie, gouvernance et définition des rôles) est à prévoir dans la mise en place d’une meilleure gestion des logs. La démarche repose sur 3 piliers :

- Collecter, centraliser et indexer les logs

- Chercher et analyser les logs, alerter en cas d’intrusion ou de tentative

- Reporting et tableau de bord